深度分析与立体防护 以海莲花为例看加密木马攻击与网络安全软件开发

网络空间已成为大国博弈、有组织犯罪和商业间谍活动的新疆域。其中,高级持续性威胁(APT)攻击以其高度的隐蔽性、针对性和破坏性,对国家安全、关键基础设施和商业机密构成了严峻挑战。以“海莲花”(OceanLotus,又称APT32)为代表的高级网络攻击组织,其惯用的加密木马攻击手段,深刻揭示了现代网络威胁的复杂性和专业性。本文将深度剖析此类攻击的原理与危害,并探讨面向未来的网络与信息安全软件开发方向。

一、 加密木马攻击的深度剖析:以海莲花为例

“海莲花”是一个被多家安全公司持续追踪的APT组织,其活动至少可追溯至2012年,主要针对东南亚国家政府机构、大型企业、媒体及与中国相关的海事、建筑、酒店和高科技领域进行长期、精密的网络间谍活动。其攻击链的核心武器之一,便是经过高度定制和复杂加密的木马程序。

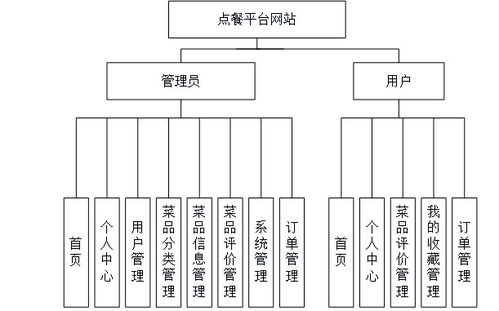

1. 攻击链解析:从入侵到控制

典型的“海莲花”加密木马攻击遵循经典的APT杀伤链模型:

- 侦察与武器化:攻击者通过鱼叉式钓鱼邮件、水坑攻击(入侵目标常访问的网站)或供应链攻击,精心制作包含恶意代码的诱饵文件(如带有宏病毒的Office文档)。

- 投递与利用:诱饵文件被发送至目标。一旦用户打开文件并启用宏,隐藏在其中的下载器(Downloader)便会启动。该下载器代码通常经过混淆和轻量加密,以规避静态杀毒引擎的检测。

- 安装与加密通信:下载器从攻击者控制的指挥与控制(C2)服务器获取功能更完整的核心木马载荷。该载荷是攻击的“王牌”,通常采用强加密算法(如AES、RSA)对自身代码和通信内容进行加密。木马在内存中解密执行,实现“无文件”驻留,或在系统中植入伪装成合法软件的加密后门。

- 命令执行与数据渗出:木马与C2服务器建立加密通信隧道,接收攻击者的指令,执行如窃取文件、屏幕截图、键盘记录、内网横向移动等操作。窃取的数据在传出前同样被加密,使得网络流量监控设备难以识别其恶意本质。

2. 加密技术的双重角色

在“海莲花”的攻击中,加密技术被武器化:

- 对攻击者的保护:加密通信(常模仿HTTPS等合法协议)使得攻击流量隐蔽在正常网络噪音中,增加了检测和溯源的难度。

- 对恶意代码的伪装:核心木马被加密,使得基于特征码的传统杀毒软件无法直接识别,只有运行时在内存中解密后才能暴露其真面目,这极大地挑战了静态分析防御手段。

二、 面向新型威胁的网络与信息安全软件开发方向

防御“海莲花”这类使用加密木马的高级威胁,依赖传统的、单一特征的防护软件已力不从心。现代信息安全软件开发必须向智能化、体系化、主动化演进。

1. 开发理念转变:从特征检测到行为分析与AI驱动

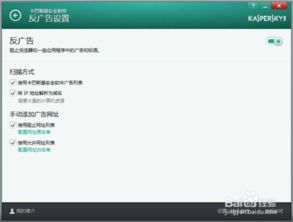

- 行为沙箱与动态分析:安全软件需集成高级沙箱技术,在隔离环境中模拟运行可疑文件或URL,观察其解密过程、系统行为(如异常进程创建、注册表修改、网络连接尝试),而不依赖静态特征。

- 人工智能与机器学习:利用AI算法分析海量的端点行为数据、网络流量元数据,建立正常行为基线。通过异常检测模型,识别出即使用加密手段掩盖,但其行为模式(如通信周期、数据包大小、连接目的地)偏离正常的可疑活动。机器学习能持续进化,应对攻击者的变种和规避技巧。

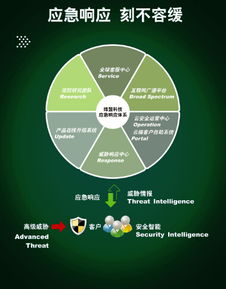

2. 架构升级:构建端点检测与响应(EDR)和扩展检测与响应(XDR)平台

- EDR(端点检测与响应):新一代安全软件不仅是防护工具,更是数据采集与分析平台。它持续记录端点(如电脑、服务器)上的进程、文件、网络和用户行为事件,并关联分析。当检测到可疑行为链(如下载器行为后接加密通信)时,能自动响应(如隔离主机、终止进程)并提供详细的取证数据,便于安全团队深度调查。

- XDR(扩展检测与响应):将安全视野从端点扩展到网络、邮件网关、云工作负载等多个层面。通过集成不同安全组件的数据并进行关联分析,XDR平台能够更早、更准确地发现横跨多个层面的复杂攻击(如从钓鱼邮件到内网横向移动的全链条),实现协同防御。

3. 关键技术聚焦:内存安全、威胁情报与零信任

- 内存扫描与无文件攻击防护:针对加密木马在内存中解密执行的特点,安全软件必须强化实时内存扫描能力,利用代码注入检测、内存签名等技术,揪出藏匿于合法进程中的恶意代码。

- 威胁情报集成与自动化:软件应能自动接入全球或行业的威胁情报源,实时获取最新的攻击指标(IOCs)、战术、技术与程序(TTPs),并将其转化为检测规则。例如,一旦“海莲花”新的C2服务器域名或IP被揭露,防护系统能立即全网阻断对其的访问。

- 零信任架构的软件支持:开发支持零信任“从不信任,始终验证”原则的安全组件,如微隔离软件、身份与访问管理(IAM)工具、持续自适应风险与信任评估(CARTA)系统。这些软件能在网络内部实施精细的访问控制,即使攻击者通过加密木马进入内网,其横向移动和数据窃取也将变得极其困难。

###

“海莲花”等APT组织使用的加密木马攻击,是网络威胁演进的一个缩影,它代表了攻击方在技术对抗上的专业化和高端化。这场攻防博弈的核心,已从单纯的病毒查杀,升级为基于大数据、人工智能和深度行为分析的全面能力对抗。因此,网络与信息安全软件的开发必须与时俱进,从单点防护走向智能协同的防御体系,从静态防御走向动态持续的响应与自适应安全。只有通过持续的技术创新和体系化建设,才能在复杂严峻的网络空间安全态势中,有效守护数字资产与国家安全。

如若转载,请注明出处:http://www.qihuii.com/product/40.html

更新时间:2026-02-24 17:56:56